В этой статье:

Аутентификация в продукте «Форсайт. Аналитическая платформа»

В продукте «Форсайт. Аналитическая платформа» доступно несколько методов аутентификации. Метод аутентификации выбирается в зависимости от требуемых мер безопасности при настройке доступа к репозиторию.

Проверка учётных данных может производиться на сервере СУБД и/или средствами «Форсайт. Аналитическая платформа».

Доступны следующие базовые типы аутентификации:

парольная. По умолчанию. Аутентификация пользователя производится с использованием имени пользователя и пароля в явном виде;

интегрированная доменная. Аутентификация пользователя производится с использованием доменного имени пользователя и пароля (текущей учётной записи ОС);

доменная. Аутентификация пользователя производится с использованием домена, имени пользователя и пароля в явном виде.

Доступность базовых типов аутентификации зависит от используемой СУБД:

| Тип СУБД \ Тип аутентификации | Парольная | Интегрированная доменная | Доменная |

| PostgreSQL |  |

|

|

| Oracle |  |

|

|

| Microsoft SQL Server (ODBC) |  |

|

|

| Microsoft SQL Server |  |

|

|

| SQLite |  |

|

|

| WEB Service |  |

|

|

Условные обозначения:

- тип аутентификации доступен в ОС Linux и Windows;

- тип аутентификации доступен в ОС Linux и Windows;

- тип аутентификации доступен только в ОС Windows;

- тип аутентификации доступен только в ОС Windows;

- тип аутентификации недоступен.

- тип аутентификации недоступен.

Дополнительно к базовым типам аутентификации доступны:

двухфакторная аутентификация. Используется совместно с любым базовым типом аутентификации;

встроенная авторизация. Используется совместно с любым базовым типом аутентификации. Совместное использование встроенной авторизации с доменной или интегрированной доменной аутентификацией доступно только при работе с СУБД PostgreSQL.

Помимо базовых типов аутентификации в веб-приложении доступны следующие методы аутентификации:

внешние сервисы. Поддерживаются сервисы, работающие по протоколу OAuth 2.0 и OpenID Connect, сервисы, возвращающие JWT-токен или дополняющие запросы HTTP-заголовками с информацией о пользователе;

гостевой вход. Используется для ознакомительной работы с веб-приложением.

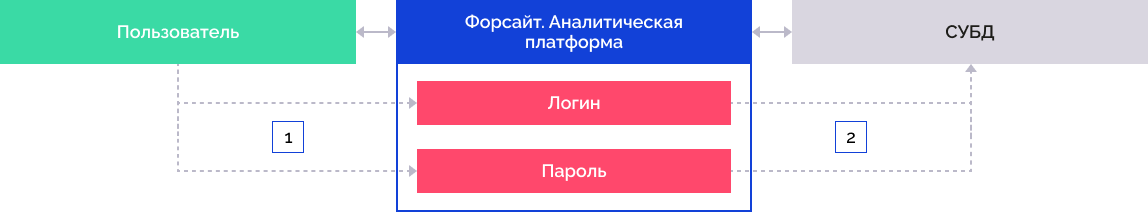

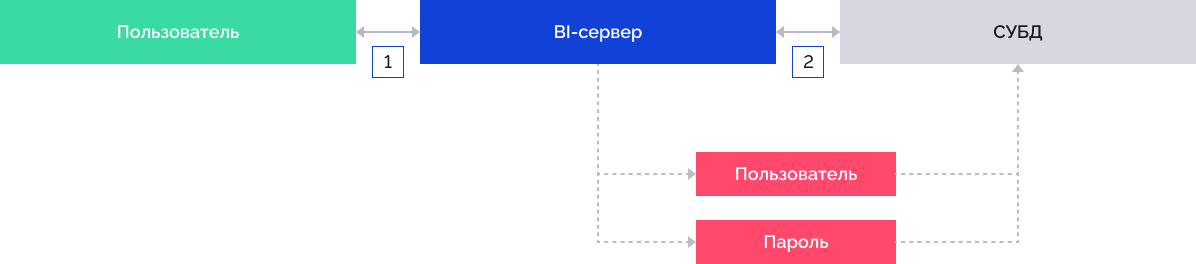

Парольная аутентификация

Аутентификация пользователя производится с использованием имени пользователя и пароля в явном виде.

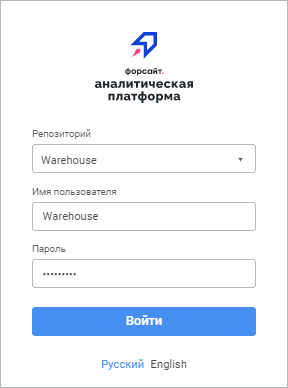

Пользователь вводит имя пользователя и пароль в окне регистрации «Форсайт. Аналитическая платформа»:

«Форсайт. Аналитическая платформа» обращается к СУБД, используя предоставленные данные.

Парольная аутентификация используется по умолчанию. В менеджере безопасности настройте параметры проверки паролей пользователей на вкладке «Парольная политика» в разделе «Редактор политик» при необходимости.

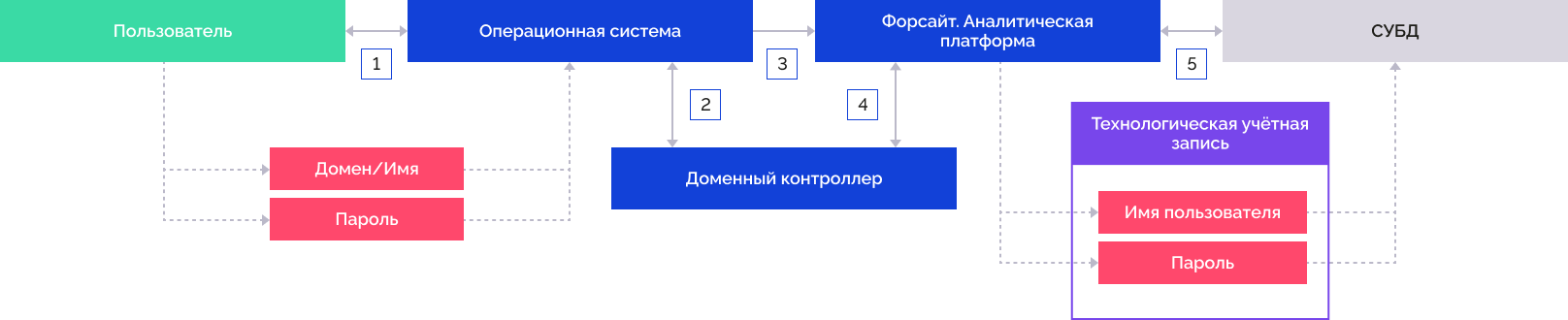

Интегрированная доменная аутентификация

Интегрированная доменная аутентификация аналогична доменной аутентификации, но для авторизации используется доменный пользователь, под которым был совершён вход в операционную систему.

Для СУБД PostrgreSQL интегрированная доменная аутентификация осуществляется с использованием механизма аутентификации Kerberos. Данный механизм может быть включён опционально в дополнительных параметрах подключения к репозиторию.

Для работы по протоколу Kerberos на клиентском компьютере необходимо установить MIT Kerberos (не входит в комплект поставки «Форсайт. Аналитическая платформа»).

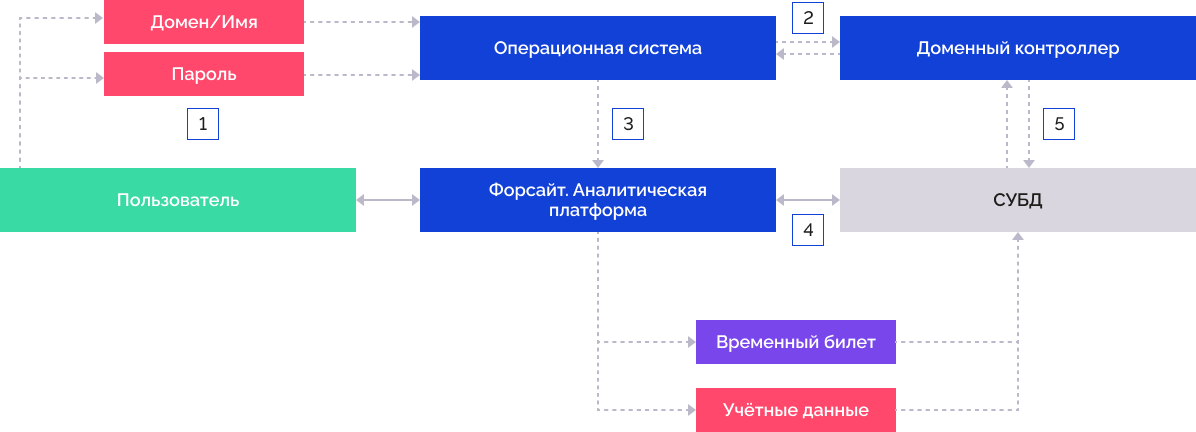

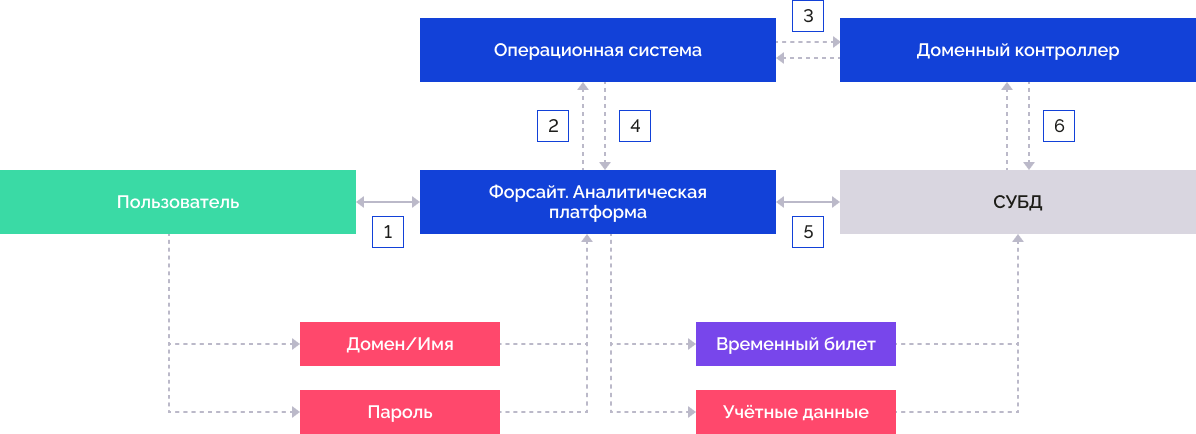

Пользователь вводит доменное имя и пароль при входе в операционную систему.

Операционная система обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и возвращает временный билет в операционную систему.

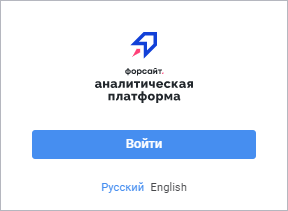

Операционная система передаёт указанные учётные данные и временный билет в «Форсайт. Аналитическая платформа». В окне регистрации не отображаются поля «Имя пользователя» и «Пароль»:

«Форсайт. Аналитическая платформа» передаёт учётные данные и временный билет на сервер СУБД.

СУБД обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и делегирует «Форсайт. Аналитическая платформа» право на подключение от имени доменного пользователя с использованием временного билета.

Для использования интегрированной доменной аутентификации должны быть добавлены доменные пользователи или группы в менеджере безопасности. Для настройки интегрированной доменной аутентификации в ОС Linux обратитесь к разделу «Настройка доменной/интегрированной доменной аутентификации в ОС Linux».

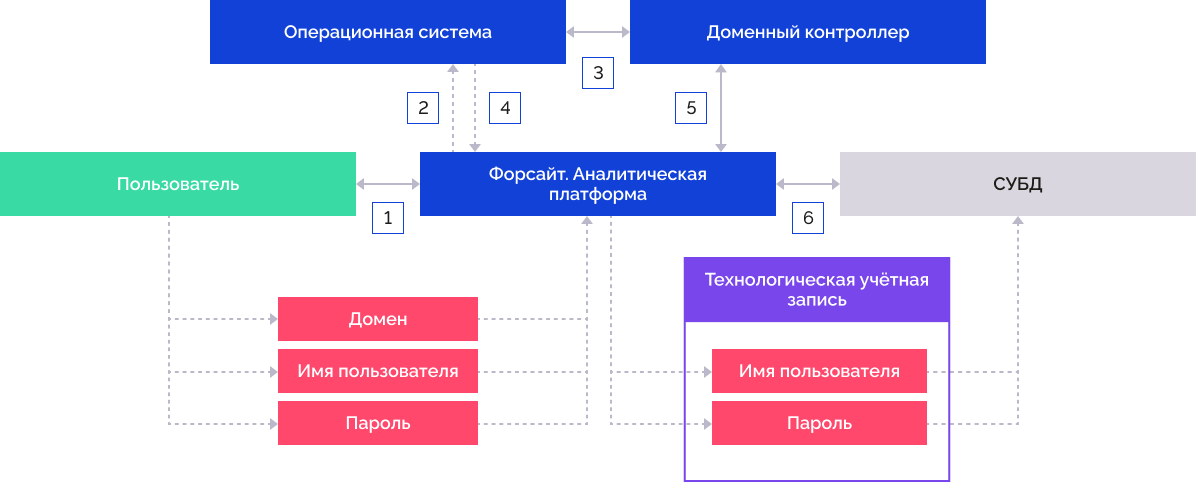

Доменная аутентификация

Аутентификация пользователя производится с использованием домена, имени пользователя и пароля в явном виде. Поддерживается работа с такими службами каталогов, как: Active Directory, OpenLDAP. Для получения подробной информации о механизме взаимодействия «Форсайт. Аналитическая платформа» со службами каталогов домена обратитесь к разделу «Механизм работы со службами каталогов». Доменная аутентификация всегда осуществляется с использованием механизма аутентификации Kerberos на стороне СУБД.

Для конечного пользователя доменная аутентификация не отличается от парольной, но упрощает администрирование пользователей при использовании доменных контроллеров.

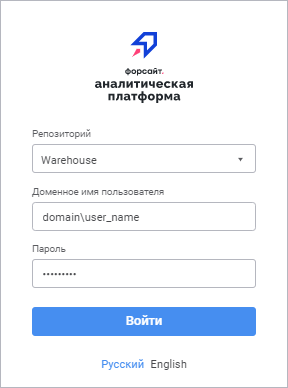

Пользователь вводит доменное имя пользователя в формате «домен\имя» и пароль в окне регистрации «Форсайт. Аналитическая платформа»:

«Форсайт. Аналитическая платформа» передаёт указанные учётные данные в операционную систему.

Операционная система обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и возвращает временный билет в операционную систему.

Операционная система возвращает временный билет в «Форсайт. Аналитическая платформа».

«Форсайт. Аналитическая платформа» передаёт указанные учётные данные и временный билет на сервер СУБД.

СУБД обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и делегирует «Форсайт. Аналитическая платформа» право на подключение от имени доменного пользователя с использованием временного билета.

Для использования доменной аутентификации должны быть добавлены доменные пользователи или группы в менеджере безопасности. Для настройки доменной аутентификации в ОС Linux обратитесь к разделу «Настройка доменной/интегрированной доменной аутентификации в ОС Linux».

Двухфакторная аутентификация

Аутентификация пользователя производится с использованием любого базового типа аутентификации и сертификата пользователя.

Пользователь выполняет базовую аутентификацию в «Форсайт. Аналитическая платформа».

«Форсайт. Аналитическая платформа» обращается к СУБД, используя предоставленные данные.

Пользователь предоставляет «Форсайт. Аналитическая платформа» сертификат после запроса и получает доступ к репозиторию при совпадении сертификата.

Для использования двухфакторной аутентификации обратитесь к разделу «Настройка двухфакторной аутентификации».

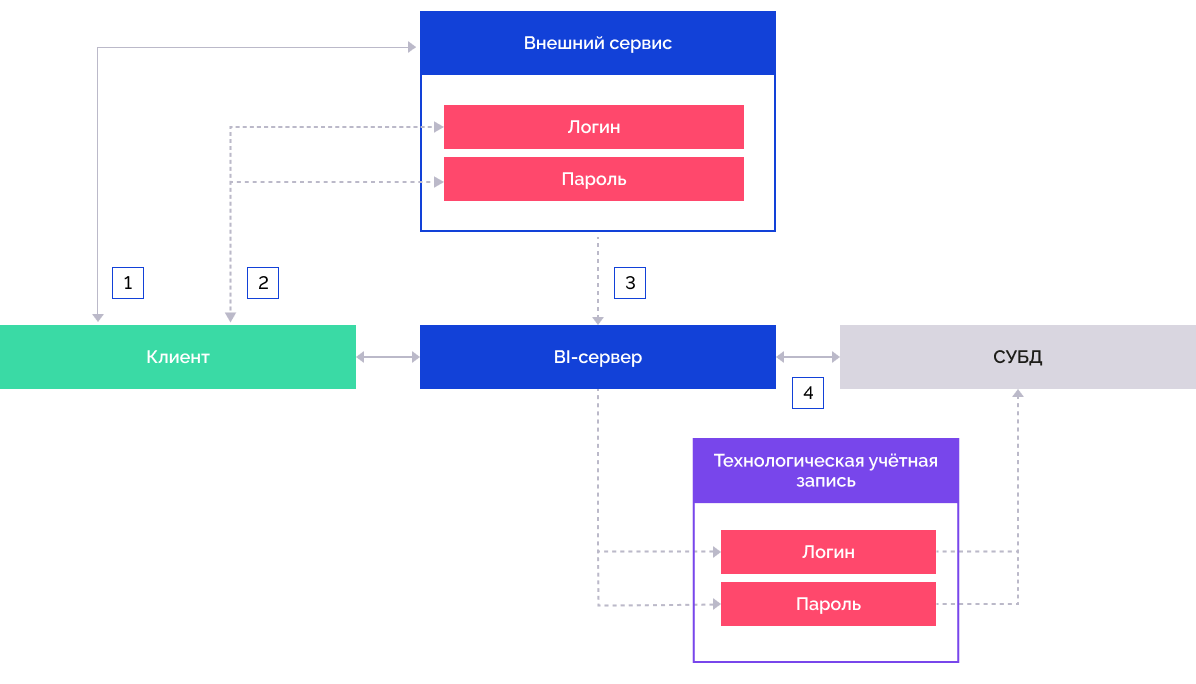

Встроенная авторизация

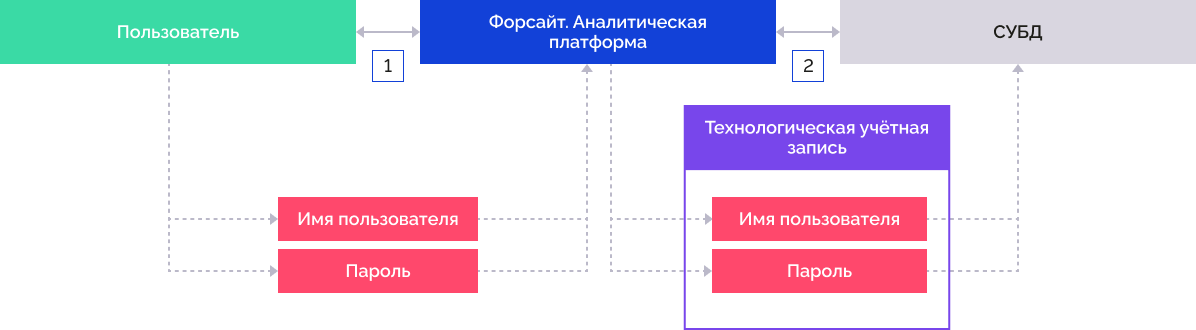

Авторизация пользователя и подключение к СУБД производится под технологической учётной записью. Проверка прав пользователя осуществляется на уровне «Форсайт. Аналитическая платформа». Учётные данные технологической учётной записи хранятся в зашифрованном виде.

Встроенная авторизация используется совместно с любым базовым типом аутентификации. Совместное использование встроенной авторизации с доменной или интегрированной доменной аутентификацией доступно только при работе с СУБД PostgreSQL.

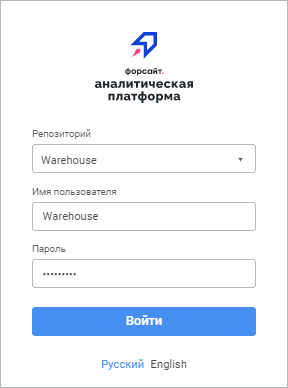

Аутентификация пользователя производится с использованием имени пользователя и пароля в явном виде.

Пользователь вводит имя пользователя и пароль в окне регистрации «Форсайт. Аналитическая платформа»:

«Форсайт. Аналитическая платформа» обращается к СУБД, используя предварительно сохранённую технологическую учётную запись.

Аутентификация пользователя производится с использованием доменного имени пользователя и пароля (текущей учётной записи ОС).

Пользователь вводит доменное имя и пароль при входе в операционную систему.

Операционная система обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и возвращает временный билет в операционную систему.

Операционная система передаёт указанные учётные данные и временный билет в «Форсайт. Аналитическая платформа». В окне регистрации не отображаются поля «Имя пользователя» и «Пароль»:

«Форсайт. Аналитическая платформа» обращается к доменному контроллеру, доменный контроллер возвращает информацию о текущем доменном пользователе и его членстве в группах из службы каталогов.

«Форсайт. Аналитическая платформа» обращается к СУБД, используя предварительно сохранённую технологическую учётную запись.

Аутентификация пользователя производится с использованием домена, имени пользователя и пароля в явном виде.

Пользователь вводит доменное имя пользователя в формате «домен\имя» и пароль в окне регистрации «Форсайт. Аналитическая платформа»:

«Форсайт. Аналитическая платформа» передаёт указанные учётные данные в операционную систему.

Операционная система обращается к доменному контроллеру, доменный контроллер проверяет правильность указанных данных и возвращает временный билет в операционную систему.

Операционная система возвращает временный билет в «Форсайт. Аналитическая платформа».

«Форсайт. Аналитическая платформа» обращается к доменному контроллеру, доменный контроллер возвращает информацию о текущем доменном пользователе и его членстве в группах из службы каталогов.

«Форсайт. Аналитическая платформа» обращается к СУБД, используя предварительно сохранённую технологическую учётную запись.

Для использования встроенной авторизации обратитесь к разделу «Настройка встроенной авторизации».

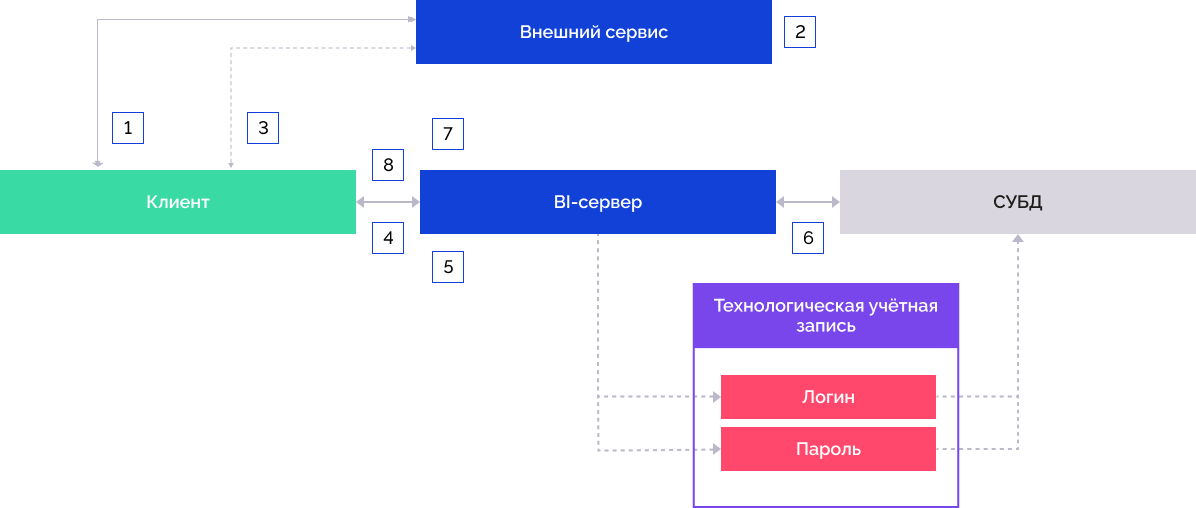

Внешние сервисы

Идентификация и авторизация пользователя в репозитории осуществляется после его аутентификации на внешнем сервисе. В данном типе авторизации подключение к СУБД производится под технологической учётной записью.

Аутентификация пользователя производится под учётной записью сервисов, поддерживающих протокол OAuth 2.0 или OpenID Connect.

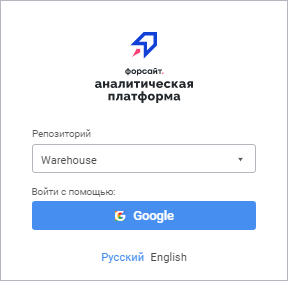

Пользователь выбирает репозиторий, настроенный на работу с внешним сервисом:

Происходит перенаправление пользователя на внешний сервис авторизации, где пользователь вводит логин и пароль.

Пользователь авторизуется на внешнем сервисе и BI-сервер получает необходимую информацию о пользователе.

BI-сервер обращается к СУБД, используя предварительно сохранённую технологическую учётную запись.

При входе в репозиторий с использованием JWT-токена после аутентификации пользователя на внешнем сервисе запросы к BI-серверу должны дополняться заголовком, содержащим JWT-токен с информацией о пользователе. При выполнении открытия соединения с репозиторием будет происходить извлечение информации о пользователе из полученного JWT-токена.

Примечание. Взаимодействие внешнего сервиса аутентификации и прокси-сервера, который дополняет запросы заголовком, не определяется в данной документации и может быть реализовано на усмотрение администратора. Доверие BI-сервера к прокси-серверу, который дополняет запросы заголовком, обеспечивается путем проверки подписи JWT-токена.

Если учётная запись пользователя внешнего сервиса содержится в менеджере безопасности, то будет выполнено подключение к репозиторию и вход в навигатор объектов под этим пользователем.

Если учётная запись пользователя внешнего сервиса не содержится в менеджере безопасности, то будет создан временный пользователь и добавлен в группы из списка, который указан в соответствующем атрибуте JWT-токена. Если атрибут, содержащий список групп, не задан, временный пользователь добавляется во встроенную группу USERS.

Примечание. Временный пользователь не может быть включён во встроенную группу ADMINISTRATORS.

Пользователь переходит на внешний сервис аутентификации.

Пользователь аутентифицируется на внешнем сервисе.

При успешной аутентификации внешний сервис производит перенаправление пользователя на страницу веб-приложения с указанием идентификатора репозитория в ссылке.

Веб-приложение перенаправляет запросы на прокси-сервер.

На прокси-сервере осуществляется дополнение запросов заголовком, содержащим JWT-токен с информацией о пользователе.

Дополненный запрос отправляется на BI-сервер.

BI-сервер выполняет проверку подписи JWT-токена. Если проверка прошла успешно, происходит извлечение информации о пользователе из JWT-токена.

BI-сервер выполняет подключение к СУБД под технологической учётной записью.

Если учётная запись пользователя внешнего сервиса содержится в менеджере безопасности, то будет выполнено подключение к репозиторию и вход в навигатор объектов под пользователем, существующим в менеджере безопасности.

Если учётная запись пользователя внешнего сервиса не содержится в менеджере безопасности, то будет создан временный пользователь и добавлен в группы из списка, который указан в соответствующем атрибуте JWT-токена. Если атрибут не задан, временный пользователь добавляется во встроенную группу USERS.Открывается соединение с репозиторием.

Отображается страница веб-приложения, на которую было произведено перенаправление пользователя.

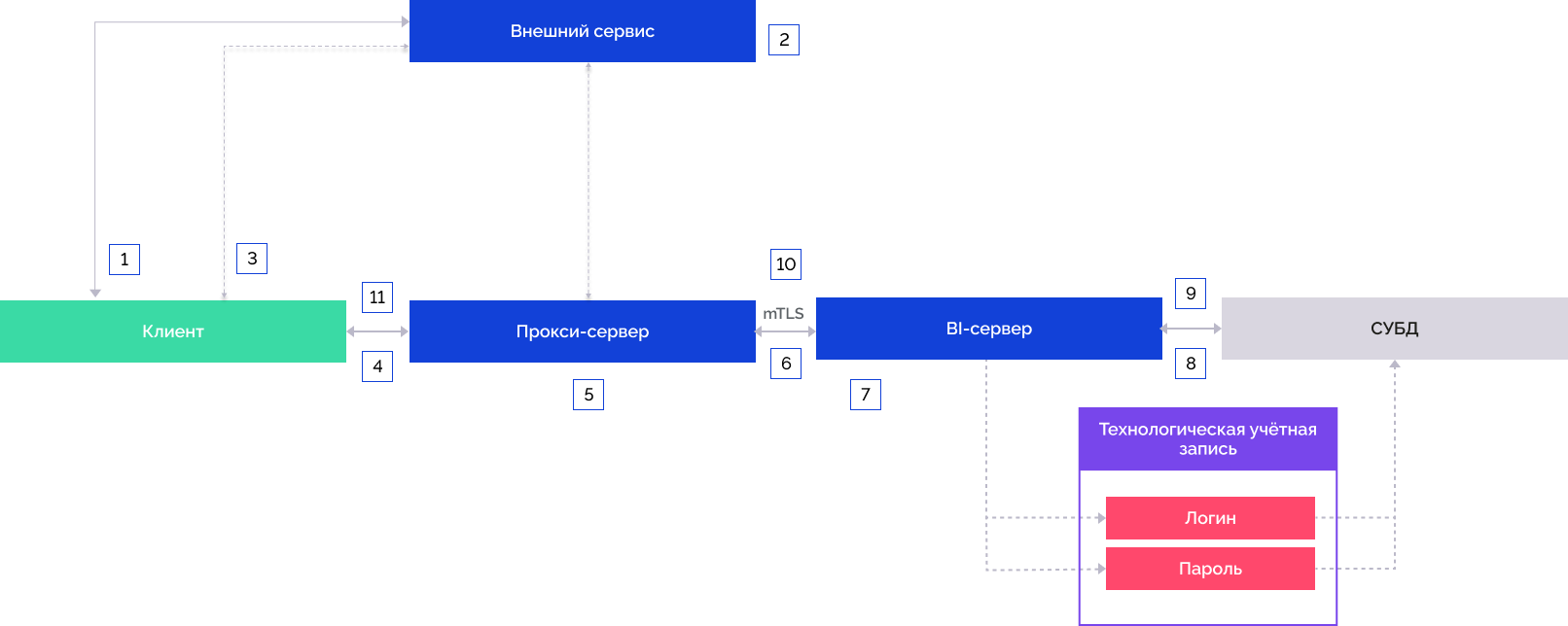

При входе в репозиторий с использованием HTTP-заголовков после аутентификации пользователя на внешнем сервисе запросы к BI-серверу должны дополняться HTTP-заголовками с информацией о пользователе.

Между прокси-сервером, который устанавливает соединение с Bi-сервером и дополняет запросы заголовками, и BI-сервером должно быть настроено mTLS-соединение.

Примечание. Взаимодействие внешнего сервиса аутентификации и прокси-сервера не определяется в данной документации и может быть реализовано на усмотрение администратора.

Доверие BI-сервера к прокси-серверу обеспечивается путем сравнения цифрового отпечатка сертификата, указанного в описании настроек внешнего сервиса в разделе ExtService файла settings.xml/реестре, и цифрового отпечатка сертификата, пришедшего от прокси-сервера при установке mTLS-соединения с BI-сервером.

Если учётная запись пользователя внешнего сервиса содержится в менеджере безопасности, то будет выполнено подключение к репозиторию и вход в навигатор объектов под этим пользователем.

Если учётная запись пользователя внешнего сервиса не содержится в менеджере безопасности, то будет создан временный пользователь и добавлен в группы из списка, который указан в соответствующем заголовке. Если заголовок, содержащий список групп, не задан, временный пользователь добавляется во встроенную группу USERS.

Пользователь переходит на внешний сервис аутентификации.

Пользователь аутентифицируется на внешнем сервисе.

При успешной аутентификации внешний сервис производит перенаправление пользователя на страницу веб-приложения с указанием идентификатора репозитория в ссылке.

Веб-приложение перенаправляет запросы на прокси-сервер.

На прокси-сервере осуществляется дополнение запросов HTTP-заголовками с информацией о пользователе.

Дополненный запрос отправляется на BI-сервер. Предварительно между прокси-сервером и Bi-сервером должно быть настроено mTLS-соединение.

Bi-сервер сравнивает цифровой отпечаток сертификата прокси-сервера, указанного в описании настроек внешнего сервиса в разделе ExtService файла settings.xml/реестра, и цифровой отпечаток, пришедший от прокси-сервера при установке mTLS-соединения с Bi-сервером. Если проверка прошла успешно, происходит извлечение информации о пользователе из HTTP-заголовков.

BI-сервер выполняет подключение к СУБД под технологической учётной записью.

Если учётная запись пользователя внешнего сервиса содержится в менеджере безопасности, то будет выполнено подключение к репозиторию и вход в навигатор объектов под пользователем, существующим в менеджере безопасности.

Если учётная запись пользователя внешнего сервиса не содержится в менеджере безопасности, то будет создан временный пользователь и добавлен в группы из списка, который указан в соответствующем заголовке. Если заголовок не задан, временный пользователь добавляется во встроенную группу USERS.Открывается соединение с репозиторием.

Отображается страница веб-приложения, на которую было произведено перенаправление пользователя.

Использование внешних сервисов доступно только в веб-приложении.

Для настройки аутентификации через внешние сервисы обратитесь к разделу «Настройка аутентификации через внешние сервисы».

Гостевой вход

Гостевой вход доступен только в веб-приложении и рекомендуется использовать:

для ознакомительной работы с веб-приложением. Пользователь сможет войти под заранее созданной гостевой учётной записью, не указывая учётных данных;

при интеграции с системами класса IDM (Identity Management, управление учётными данными) для обеспечения взаимодействия асинхронным обменом сообщений по HTTP:

если управление доступом в «Форсайт. Аналитическая платформа» осуществляется внешней централизованной системой;

при интеграции с шиной данных (системами класса ESB, Enterprise service bus) при построении архитектуры высоконагруженных систем.

При использовании гостевого входа рекомендуется ограничить права для гостевой учётной записи. Запуск веб-приложения должен осуществляться в изолированном контуре.

Пользователь переходит по гостевой ссылке.

BI-сервер обращается к СУБД, используя заранее введённые имя пользователя и пароль гостевой учётной записи.

Для настройки гостевого входа обратитесь к разделу «Настройка гостевого входа».