Метод управления доступом на основе атрибутов (ABAC) реализует выполнение определенного действия пользователя над объектом и/или сегментом данных через проверку атрибутов. Предоставление прав доступа пользователю к объекту или сегменту данных происходит только в том случае, если значения атрибутов пользователя и объекта совпадают.

В преднастроенной конфигурации программного продукта настроен атрибутный доступ пользователей к версиям объектов инвестиций по ключу организации пользователя.

Для настройки атрибутного доступа к объектам по ключу организации пользователя выполните шаги:

Откройте менеджер безопасности продукта «Форсайт. Аналитическая платформа».

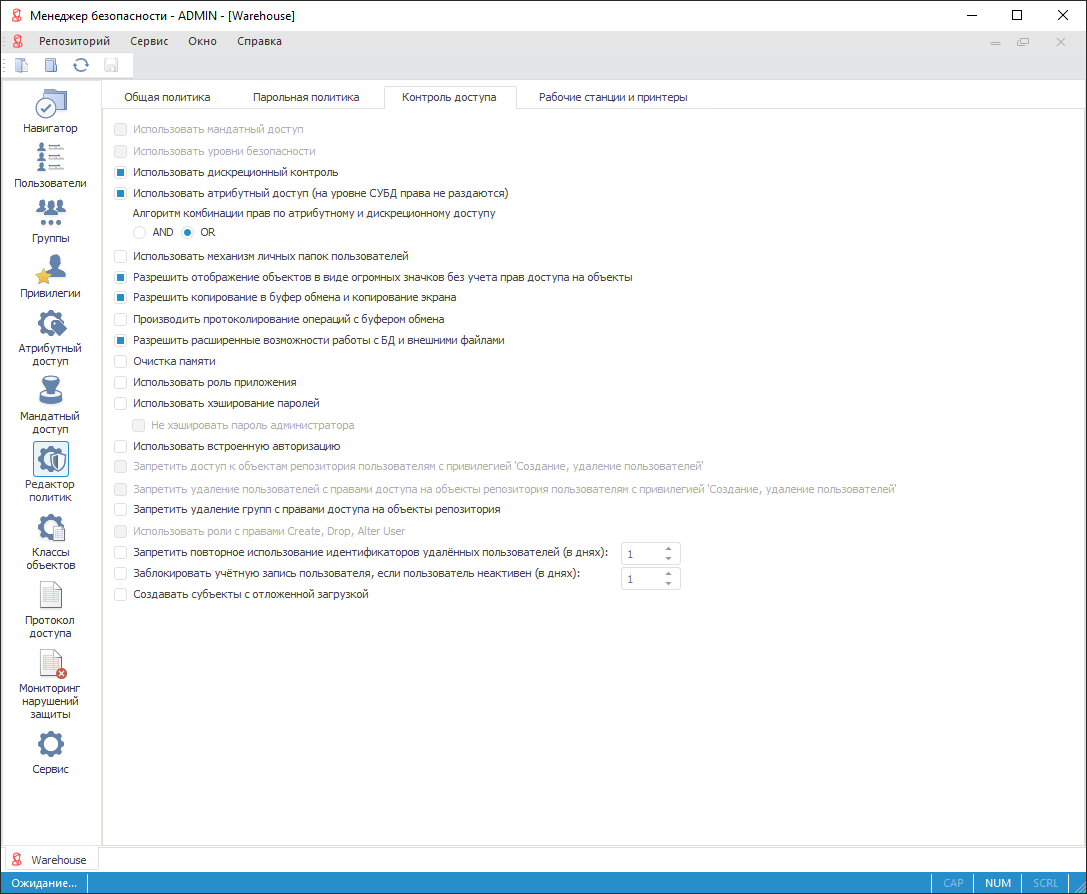

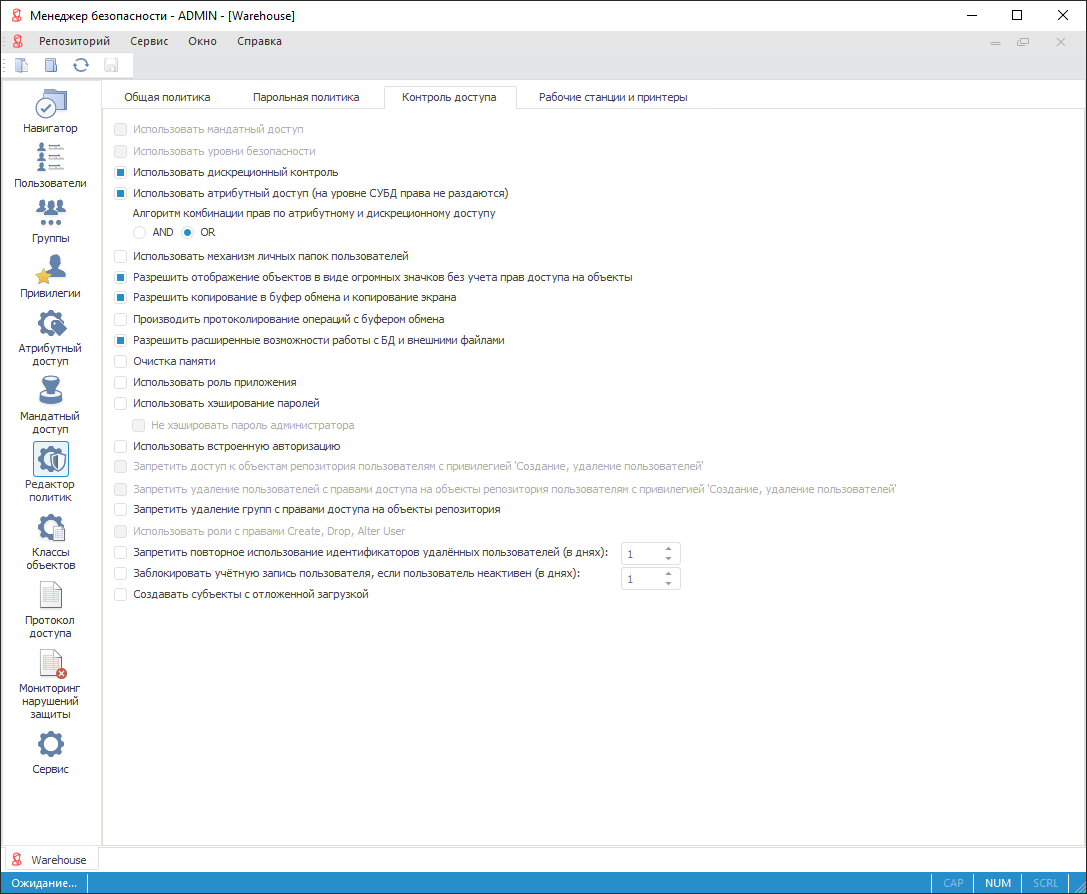

В разделе «Редактор политик» на вкладке «Контроль доступа» установите флажки:

«Использовать атрибутный доступ»;

«OR» для параметра «Алгоритм комбинации прав по атрибутному и дискреционному доступу».

В разделе «Пользователи» добавьте пользовательские атрибуты:

выполните команду «Пользователь > Атрибуты пользователя» в главном меню;

в окне «Атрибуты» добавьте пользовательский атрибут «Организация»:

Примечание. После добавления пользовательского атрибута атрибут «Организация» будет доступен при создании учётных записей пользователей на вкладке «Атрибуты».

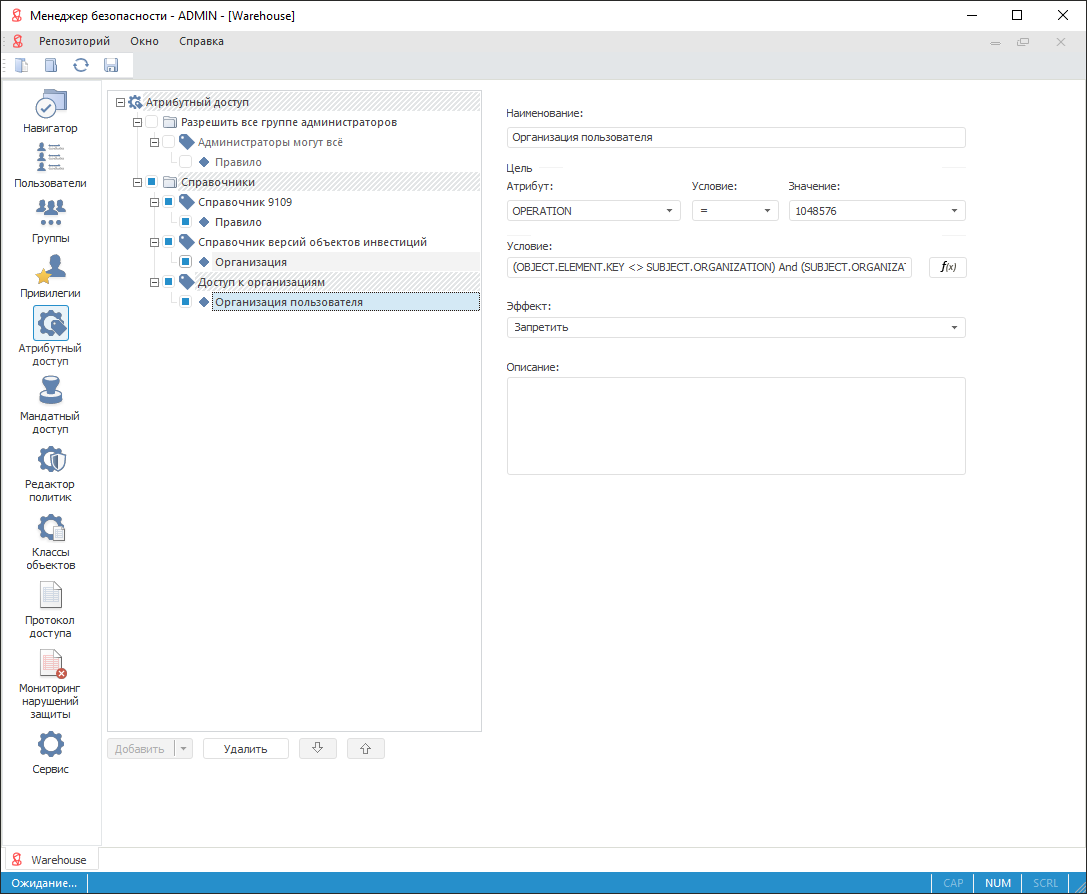

В разделе «Атрибутный доступ» для справочника «Версии объектов инвестиций» с ключом 1861:

задайте правило с целевым условием «OPERATION = 1048576», которое определяет операцию доступа на чтение элементов справочника при выполнении дополнительного условия;

задайте дополнитеное условие: (OBJECT.ELEMENT.BUILDER_KEY <> SUBJECT.ORGANIZATION) And (SUBJECT.ORGANIZATION <> 98) And (SUBJECT.ORGANIZATION <> 204);

выберите из списка значение эффекта «Запретить».

Таким образом, будет запрещено чтение элементов справочника «Версии объектов инвестиций» для пользователей:

с ключом организации неравным ключу организации, указанному в объекте инвестиций: OBJECT.ELEMENT.BUILDER_KEY <> SUBJECT.ORGANIZATION;

с ключом организации неравным ключу головной компании заказчика и управляющей компании: (SUBJECT.ORGANIZATION <> 98) And (SUBJECT.ORGANIZATION <> 204).

В противном случае, если ключи совпадут, доступ на чтение объекта будет разрешен.

Примечание: Ключи головной компании заказчика «204» и управляющей компании «98», которые используются в правиле, могут отличаться от приведённых значений после заполнения данных по вашей организации в справочнике «Организации».

Аналогичным образом, в разделе «Атрибутный доступ» задано правило запрета на чтение элементов справочника «Организации» с ключом 1605 при выполнении дополнительного условия:

(OBJECT.ELEMENT.KEY <> SUBJECT.ORGANIZATION) And (SUBJECT.ORGANIZATION <> 98) And (OBJECT.ELEMENT.KEY <> 204.

Примечание: Значения атрибутов для целевого условия выбирайте в раскрывающемся списке поля «Значения».

Далее настройте статические и динамические права доступа.

Для получения подробной информации о настройке атрибутного доступа на элементы справочника НСИ смотрите статью «Права доступа на элементы справочников НСИ», о настройке правил и политик доступа статью «Добавление правил и политик проверки доступа».

См. также:

Настройка ролевой модели | Настройка статических и динамических прав доступа