Аутентификация пользователей и администраторов может осуществляться платформой по умолчанию или внешней LDAP-системой. LDAP обеспечивает эффективное использование данных, хранящихся в каталоге на нескольких серверах, и использует различные способы синхронизации информации.

Для настройки взаимодействия с внешней LDAP-системой используйте подраздел «Настройки LDAP»:

Для настройки аутентификации LDAP:

Задайте параметры подключения к LDAP на вкладке «Подключение»:

Подключение к каталогу LDAP. Установите флажок для дальнейшего подключения к каталогу LDAP;

Хост. Укажите IP-адрес или DNS-имя, по которому доступен сервер LDAP. Для проверки подключения нажмите кнопку «Проверить доступность». При положительном ответе отобразится зеленая кнопка «Ответ получен», при отрицательном ответе красная кнопка «Недоступен». Если хост недоступен, проверьте подключение к сети Интернет или настройки подключения к серверу по указанному хосту;

Порт. Укажите TCP-порт, по которому доступен сервис LDAP. Для подключения к LDAP по протоколу SSL укажите порт 636 и установите флажок «LDAP SSL»;

LDAP SSL. Установите флажок для подключения к LDAP по протоколу SSL и убедитесь, что задан порт 636. При этом SSL-сертификат должен быть установлен на контроллере домена;

Подключение к глобальному каталогу. Установите флажок для подключения к глобальному каталогу и убедитесь, что задан порт 3268. При подключении к глобальному каталогу доступен импорт пользователей из всех доменов, подключенных к глобальному каталогу. Для удобного определения домена пользователя логин пользователя отображается в формате <логин@домен>;

Base DN. Укажите ветку каталога LDAP, от которой платформа будет осуществлять поиск пользователей LDAP;

Логин технического пользователя. Введите логин технического пользователя в LDAP-системе, который имеет права на чтение из каталога LDAP;

Пароль технического пользователя. Ведите пароль учетной записи технического пользователя.

Поля обязательны для заполнения.

Нажмите кнопку «Проверить соединение» для проверки заданных параметров подключения к LDAP. При положительном ответе отобразится зеленая кнопка «Соединение установлено», при отрицательном ответе красная кнопка «Ошибка соединения». Если произошла ошибка соединения, проверьте подключение к сети Интернет или параметры подключения к LDAP.

Нажмите кнопку «Синхронизация» для проверки обмена информации о пользователях между LDAP и платформой. При положительном ответе отобразится зеленая кнопка «Успешно», при отрицательном ответе красная кнопка «Неуспешно». Если произошла ошибка синхронизации, проверьте подключение к сети Интернет или параметры подключения к LDAP. Для синхронизации можно настроить расписание автоматического обмена информации.

Нажмите кнопку «Сохранить».

После выполнения действий будет установлено подключение к каталогу LDAP и доступна настройка аутентификации Kerberos.

При выборе типа аутентификации Kerberos в настройках подключения источников данных 1С, SOAP, JSON, WEB настройте аутентификацию Kerberos.

Для настройки аутентификации Kerberos:

Убедитесь, что настроено подключение к каталогу LDAP.

Задайте параметры подключения к Kerberos:

Подключение к Kerberos. Установите флажок для дальнейшего подключения к Kerberos;

Примечание. Параметр доступен только при установленном флажке «Подключение к каталогу LDAP».

Хост. Укажите IP-адрес или DNS-имя, по которому доступен сервер Kerberos. Для проверки подключения нажмите кнопку «Проверить доступность». При положительном ответе отобразится зеленая кнопка «Ответ получен», при отрицательном ответе красная кнопка «Недоступен». Если хост недоступен, проверьте подключение к сети Интернет или настройки подключения к серверу по указанному хосту;

Kerberos порт. Укажите TCP-порт, по которому доступен сервис Kerberos. По умолчанию установлено значение «88».

Нажмите кнопку «Сохранить».

После выполнения действий будет установлено подключение к Kerberos. Добавьте учётные данные Kerberos для источника данных.

Для ввода атрибутов в каталоге LDAP:

Задайте атрибуты на вкладке «Атрибуты»:

Нажмите кнопку «Сохранить».

После выполнения действий будут добавлены атрибуты, из которых платформа может получить необходимые данные.

Примечание. Пользователь сохраняется в формате <имя домена пользователя>\<имя пользователя>, например, fsight\ivanov. Домен пользователя синхронизируется с помощью атрибута Active Directory - «distinguished name» из первого RDN DC данного атрибута. Имя пользователя формируется из атрибута «SamAccountName».

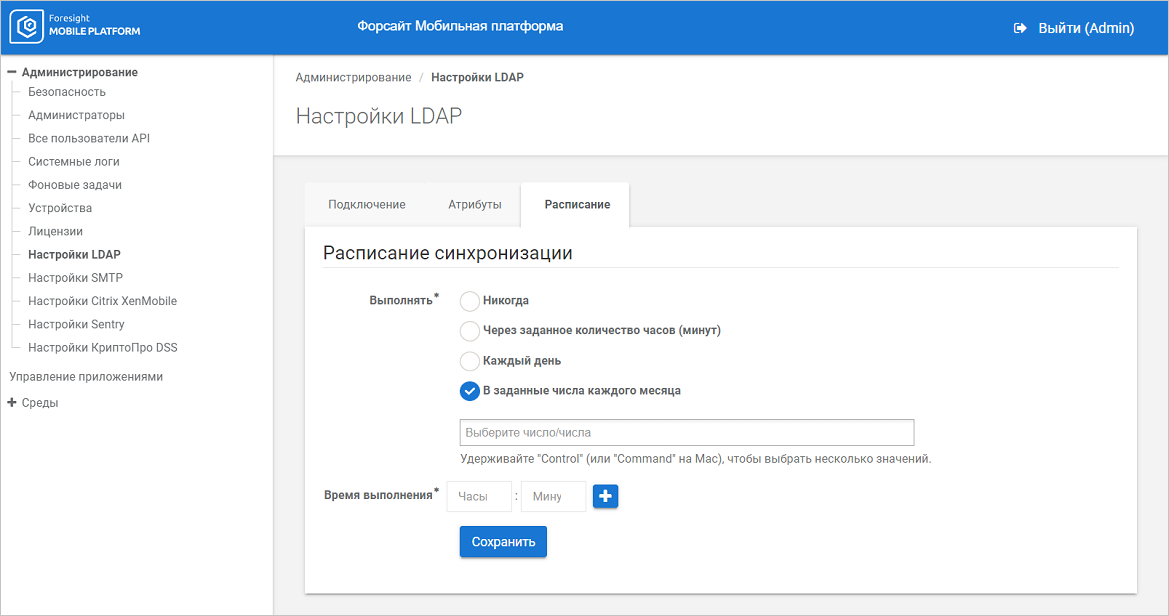

Для настройки расписания синхронизации:

Перейдите на вкладку «Расписание»:

Задайте параметры:

Выполнять. Выберите один из периодов синхронизации:

Никогда. Установите флажок для отключения синхронизации по расписанию;

Примечание. Для синхронизации информации о пользователях между LDAP и платформой вручную используйте кнопку «Синхронизация».

Через заданное количество часов (минут). Установите флажок и задайте интервал повторения синхронизации в формате <часы : минуты> в отобразившемся поле «Время выполнения»;

Примечание. Отсчёт периода синхронизации начинается после нажатия на кнопку «Сохранить».

Каждый день. Установите флажок и задайте время ежедневной синхронизации в формате <часы : минуты> в отобразившемся поле «Время выполнения»;

В заданные числа каждого месяца. Установите флажок и задайте время синхронизации в формате <часы : минуты> в отобразившемся поле «Время выполнения» и числа месяца в пустой строке;

Совет. При выборе периода синхронизации учитывайте повышение нагрузки на сервер мобильной платформы и падение скорости работы мобильных приложений при частом периоде синхронизации.

Повторять каждые. Задайте время выполнения синхронизации в формате <часы : минуты> для периода синхронизации «Через заданное количество часов (минут)»;

Время выполнения.

Задайте время синхронизации в формате <часы

: минуты>

для периода синхронизации «Каждый

день», «В заданные

числа каждого месяца». При необходимости задайте несколько

моментов времени синхронизации с помощью кнопки ![]() .

.

Нажмите кнопку «Сохранить».

После выполнения действий будет задано расписание синхронизации для обмена информации о пользователях между LDAP и платформой. Обмен носит односторонний характер, в котором LDAP является источником.

Для отключения каталога LDAP:

Снимите флажок «Подключаться к каталогу LDAP» на вкладке «Подключение».

Нажмите кнопку «Сохранить».

Выберите вариант отключения:

Отключиться от LDAP сервера. Все администраторы, пользователи и группы пользователей, использующие указанный сервер LDAP в качестве сервера аутентификации, будут отключены от сервера аутентификации;

Отключиться от LDAP сервера и удалить пользователей. Все администраторы, пользователи и группы пользователей, использующие указанный сервер LDAP в качестве сервера аутентификации, будут отключены от сервера аутентификации и удалены.

Если администратор, выполняющий отключение сервера LDAP, аутентифицирован через этот сервер, то отключение не будет выполнено. Администратору необходимо аутентифицироваться без применения данного сервера LDAP или выполнить операцию под учетными данными администратора, не связанными с данным сервером аутентификации.

После выполнения действий каталог LDAP будет отключен.

См. также:

Настройка безопасности системы | Настройка цифровой подписи

Аутентификация

LDAP

Аутентификация

LDAP